Desvendando a “Operação Triangulação”: Ataque Hacker ao iPhone Explicado por Especialistas. No período entre 2019 e 2022, a segurança do renomado software do iPhone, desenvolvido pela Apple, foi comprometida devido a uma grave vulnerabilidade identificada no aplicativo iOS Messages. Esta brecha tornou-se alvo de uma notável “Operação Triangulação”, um ataque hacker que chamou a atenção dos especialistas em segurança digital.

A Kaspersky, multinacional de destaque no campo da cibersegurança, desempenhou um papel crucial ao revelar detalhes sobre a sofisticação da “Operação Triangulação”. Três especialistas em segurança da Kaspersky decidiram revisitar esse episódio marcante para destacar a complexidade e os riscos associados a esse ataque hacker, que explorou uma vulnerabilidade crítica no iOS Messages.

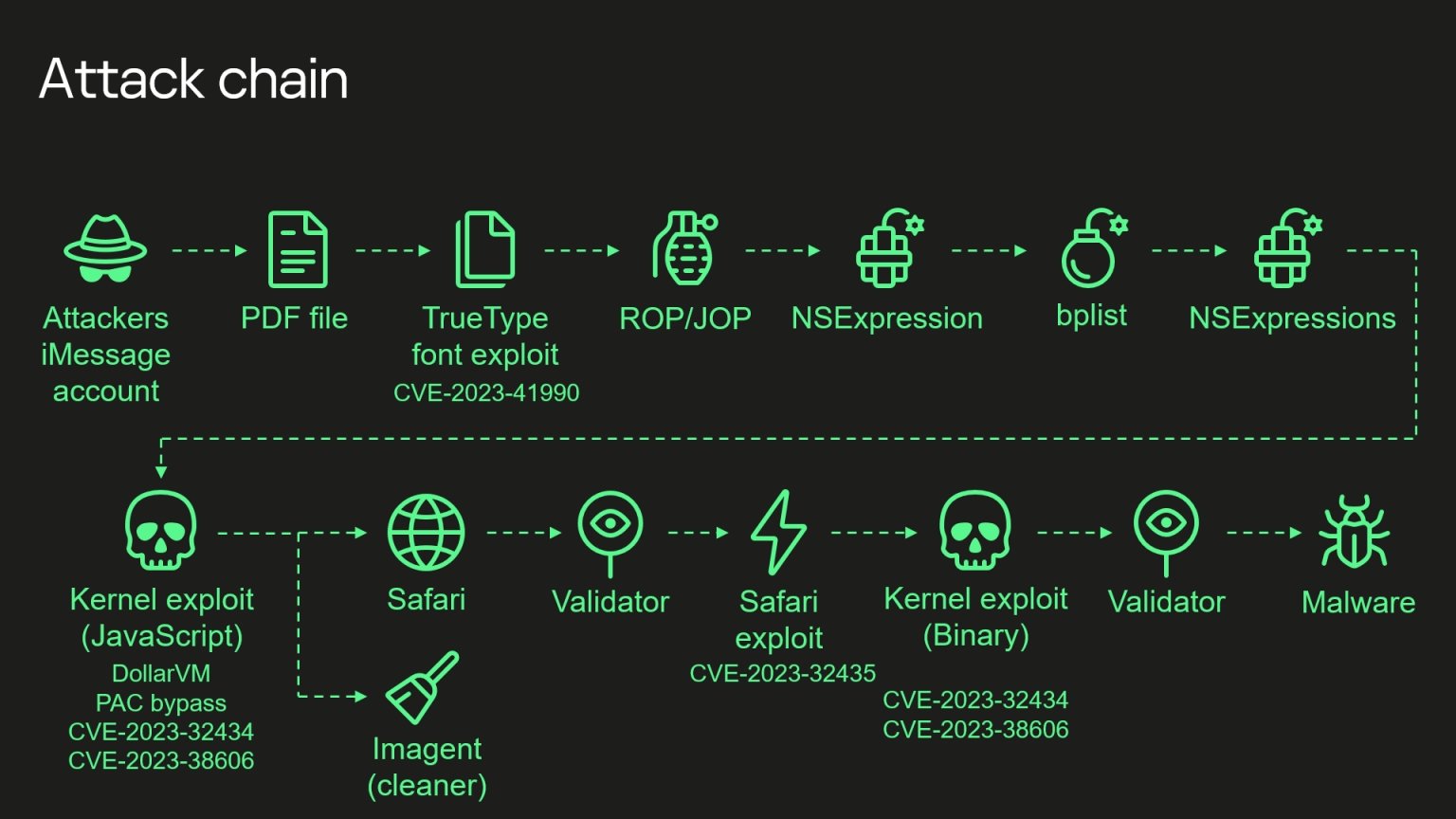

A engenhosidade por trás do ataque reside na exploração de uma vulnerabilidade específica, permitindo a execução de uma série complexa de processos em cadeia. Essa abordagem intricada visava contornar as robustas medidas de segurança do iPhone, revelando uma estratégia elaborada pelos hackers para explorar e comprometer o sistema operacional.

A “Operação Triangulação” não foi apenas um ataque convencional; foi um episódio que desafiou os limites da segurança digital. Os especialistas da Kaspersky compartilham insights sobre os detalhes técnicos desse ataque, proporcionando uma visão mais profunda sobre a natureza do exploit e os riscos que representou para os usuários do iPhone.

A experiência da “Operação Triangulação” destaca a constante necessidade de reforçar as medidas de segurança cibernética. Com o ataque hacker ao iPhone servindo como um lembrete contundente, a indústria e os usuários são instigados a aprender com essa experiência e adotar práticas mais rigorosas para proteger seus dispositivos contra ameaças digitais.

Foi assim que agiu o ataque hacker mais sofisticado ao iPhone

Boris Larin, Leonid Bezvershenko e Georgy Kucherin fizeram uma apresentação durante o Congresso CAOS para explicar como funcionava a “Operação Triangulação”. Aparentemente, esta foi a primeira vez que os pesquisadores da Kaspersky compartilharam publicamente detalhes das vulnerabilidades usadas naquele ataque ao iMessage.

Tudo começou com um arquivo PDF aparentemente inofensivo enviado por meio de Mensagens , que se seguiu a uma série de ações automatizadas que circularam no Safari, dando lugar a malware.

Processo de Triangulação de Operação. Foto: Reprodução/iPadize

Este é um resumo do processo do ataque mais sofisticado ao iPhone da Apple da história:

- O invasor envia um anexo malicioso por meio do aplicativo Mensagens.

- O aplicativo processa o arquivo PDF sem mostrar nenhum sinal perigoso ao usuário.

- O arquivo anexado executa código remoto para contornar a vulnerabilidade CVE-2023-41990 .

- O código executou uma exploração de escalonamento escrita em Javascript contendo 11.000 linhas de código .

- Essa exploração Javascript executou um processo invisível no Safari que levou a uma página da web que verificou a vítima e executou uma exploração diferente para obter privilégios e carregar spyware.

Os sistemas operacionais Apple são conhecidos por oferecer a melhor segurança do mercado. Mas, de vez em quando, os hackers encontram vulnerabilidades no sistema para executar processos como este sofisticado ataque de hack. Felizmente, a Apple já corrigiu esta vulnerabilidade com o iOS 16.2, portanto, se você tiver esta atualização de software ou uma versão mais recente instalada, não terá nada a temer.

Descobrimos recentemente que o pequeno dispositivo Flipper Zero continuava bloqueando o iPhone nas versões beta do iOS, mas a Apple foi rápida em corrigir essa vulnerabilidade relacionada à conectividade Bluetooth.